Se você tem alguma dúvida sobre segurança da informação (antivírus, invasões, cibercrime, roubo de dados etc.) vá até o fim da reportagem e utilize o espaço de comentários ou envie um e-mail parag1seguranca@globomail.com. A coluna responde perguntas deixadas por leitores no pacotão, às quintas-feiras.

Criminosos brasileiros adaptaram um tipo de ataque que já vem acontecendo em sites de internet para levar o golpe diretamente às caixas de e-mail. A ideia é incluir elementos "externos" em uma mensagem (fotos, por exemplo) e estes, quando forem "carregados", modificam a configuração do roteador de internet.

Mas as "imagens" referenciadas pelo e-mail não são imagens: são páginas da administração do roteador. Simplesmente ao tentar realizar o acesso a essas "imagens", o programa de e-mail ou o navegador vai causar uma reconfiguração do equipamento e inserir nele parâmetros definidos pelos golpistas.

Esses novos parâmetros de configuração farão com que o acesso a alguns sites (como sites de bancos) seja redirecionado para páginas falsas, clonadas ou que distribuam vírus.

Quem está vulnerável

Quem usa um programa de e-mail local (como o Mail do Windows, o Office Outlook ou o Thunderbird) está mais vulnerável. Esses programas exibem um alerta a respeito do carregamento das imagens. Se o carregamento delas for autorizado, o programa de e-mail tentará acessar as "imagens" e, com isso, modificará a configuração do equipamento.

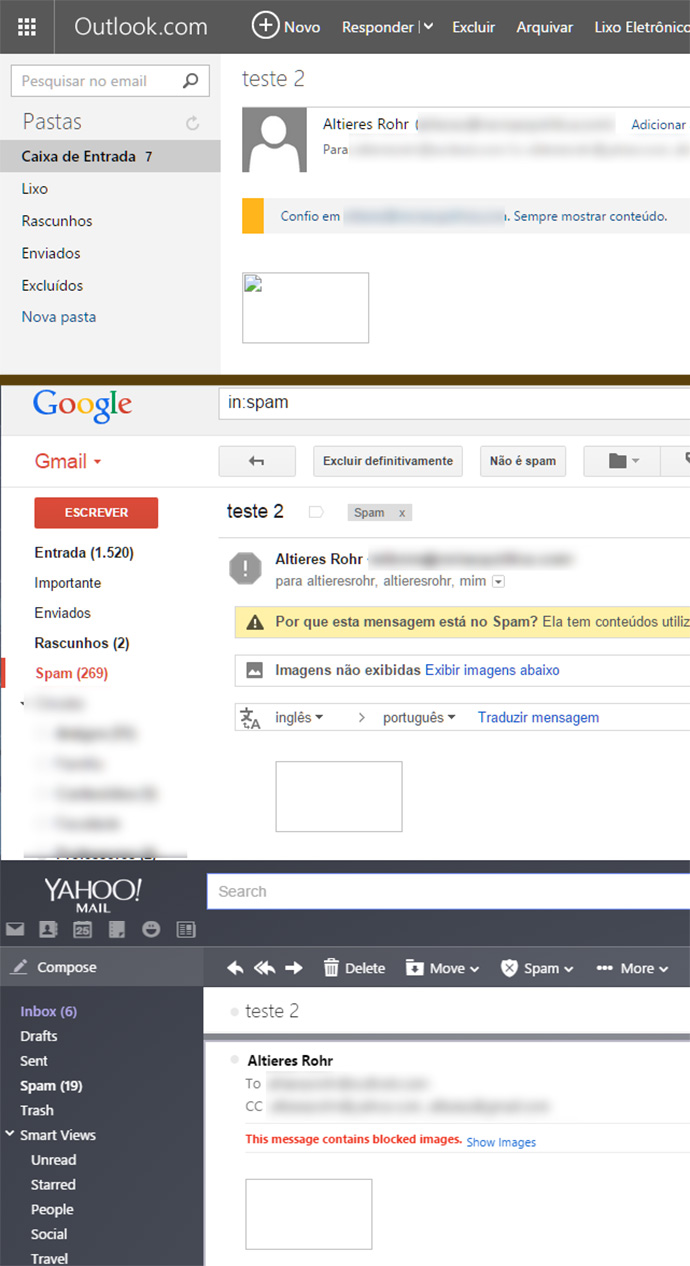

Quem usa webmail está mais protegido. A coluna Segurança Digital do G1 realizou um teste bastante simples com os três dos principais serviços de e-mail: Gmail, Outlook.com e Yahoo.

Os resultados foram os seguintes:

> Gmail

O Gmail classificou a mensagem como spam. Mesmo que a mensagem seja aberta na caixa de spam e o carregamento da imagem seja autorizado, porém, o Gmail tem um sistema que não deixa o navegador abrir diretamente a foto e, por isso, o ataque não funciona.

> Outlook.com

O Outlook.com não enviou o e-mail para o spam, mas se comportou da mesma forma que o Gmail: as imagens precisam ser liberadas e depois são carregadas por um sistema intermediário. O navegador nunca acessa diretamente a foto, e, por isso, o ataque não funciona.

> Yahoo

O Yahoo Mail tem apenas o bloqueio da imagem. Uma vez que o carregamento de fotos for autorizado, o acesso ocorre de maneira direta, exatamente como os programas locais de e-mail fazem. Dos três serviços, portanto, o Yahoo é o único que não oferece proteção.

Imagens bloqueadas pelos serviços de e-mail. (Foto: Reprodução)

O teste realizado pela coluna foi bastante simples e é possível que golpistas encontrem meios de burlar as medidas de segurança impostas pelos serviços.

Como se proteger

Não adianta só parar de carregar imagens em mensagens de e-mail. Criminosos também podem invadir sites para aplicar o mesmo ataque. O e-mail é só mais um método.

O mais importante é alterar a senha do roteador de internet. Com essa alteração, o "acesso" para realizar a mudança na configuração vai falhar.

Essa configuração varia de equipamento para equipamento. Se você não sabe como fazer, consulte o manual ou entre em contato com o provedor.

Detalhes técnicos: como funciona

Muitos roteadores domésticos são vulneráveis a um tipo de ataque chamado de Cross-site Request Forgery (CSRF). Esse ataque é possível quando o carregamento de uma página (acesso) realiza por si só a uma ação permanente.

Imagine que você acessa o site do seu banco. O site continua aberto, mas você abre outra aba e navega em outro site. Esse segundo site contém um link que, quando você clica, você é levado ao site do banco e imediatamente recebe uma mensagem afirmando que uma transação foi "bem-sucedida", sem que você precisasse confirmar mais nada. Bastou um clique.

Nessa situação, foi "mero acesso" ao site já realizou a transferência a partir da sessão aberta no banco. A vulnerabilidade pode então ser explorada de uma maneira ainda mais agressiva: fazer com que o navegador carregue a página que realiza a transferência nos bastidores, sem que você veja nada. Você só vai descobrir que uma transferência foi realizada ao consultar seu extrato.

Essa é uma falha de CSRF: quando um site A pode enviar um comando de ação ("realizar transferência") a um site B.

Os bancos têm sistemas de segurança contra esse tipo de prática. Infelizmente, os roteadores de internet raramente estão preparados para lidar com isso.

A situação fica ainda mais grave porque em muitos casos a senha de acesso do roteador não é configurada, ficando no equipamento aquilo que veio de fábrica. Alguns provedores no Brasil também configuram os roteadores cedidos aos clientes todos com a mesma senha para facilitar o trabalho dos técnicos.

Os criminosos então enviam e-mails com "imagens" ou outros recursos supostamente armazenados no roteador, fornecendo inclusive o usuário e a senha. Quando o carregamento da imagem é autorizado, o programa de e-mail realiza o acesso com o usuário e a senha indicados e, com isso, a configuração é modificada.

Caso queira ver o código fonte de um e-mail que realiza esse ataque, clique aqui.

http://g1.globo.com/tecnologia/blog/seguranca-digital/post/ataque-pode-mudar-configuracao-da-internet-com-um-e-mail.html

Nenhum comentário:

Postar um comentário